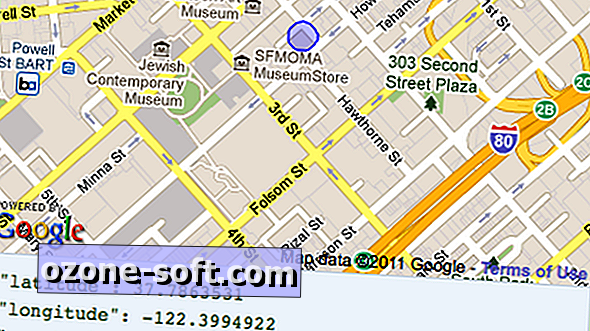

Se sei preoccupato per l'indirizzo pubblico del tuo hotspot Wi-Fi domestico pubblico, Google ha una soluzione. La società di Mountain View, California, ha annunciato in ritardo un modo per i proprietari di reti Wi-Fi di essere rimossi dal database di geolocalizzazione di crowdsourcing di Google, che è stato rielaborato quest'estate dopo che CNET ha attirato l'attenzione sulla privacy.

Ciao amici di Facebook, sono maschio, etero, spesso ridicolmente bello, e questo è un vero messaggio: lei non è quella dentro di te. E da lei, intendo una di quelle ragazze sexy su Facebook che sembra sempre troppo disperata e troppo zelante nel tentativo di connettersi con te e tutti sulla tua lista di amici.

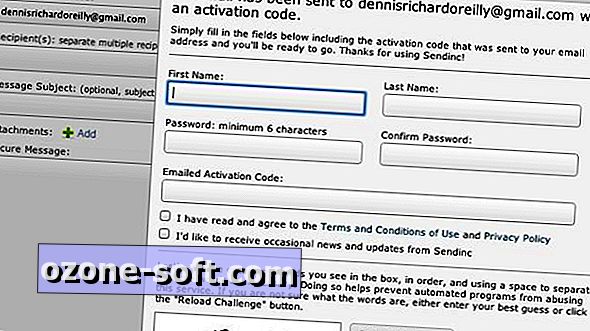

Di recente ho parlato di migliorare la sicurezza generale utilizzando password più lunghe e facili da ricordare, ma ci sono anche molti servizi che ora offrono un'opzione di accesso a due o due passaggi. Quindi, cos'è? Più formalmente nota come autenticazione a due fattori, questa è una procedura di sicurezza che richiede di inserire sia una password che un codice che viene generato per essere digitato al momento del login. Qu

Le password non devono essere difficili da ricordare. Andate a lungo, e lo renderete quasi impossibile da sbloccare. Le password sicure sono un incubo. Ad oggi, molte persone hanno imparato a inventare strane combinazioni di lettere, numeri e simboli per mantenere al sicuro le proprie informazioni. Ciò significa anche che la maggior parte delle persone si attacca anche alla vecchia idea che devi solo creare una password di otto caratteri e che sarai in chiaro.

Windows 7 ha introdotto alcune funzioni davvero interessanti per il posizionamento delle finestre sul desktop semplicemente trascinando le cose su diversi bordi dello schermo. È qualcosa di cui la maggior parte degli utenti Mac dovrebbe sentirsi molto geloso. C'è un modo per aggiungere funzioni simili al tuo Mac, e uno è un grande software chiamato SizeUp. Q

A volte può sembrare più sicuro tornare ai giorni di Pony Express piuttosto che affrontare la moltitudine di minacce online, ma ci sono alcuni semplici passaggi che puoi intraprendere per minimizzare i rischi che affronti. In primo luogo, ottenere una suite di sicurezza. CNET ha dato di recente Avast Free Antivirus 7 (download) e Bitdefender Total Security 2012 (download), anche se ci sono circa una dozzina di buone suite, gratuite e a pagamento, là fuori. V

Allarme di sicurezza! Partecipare agli hotspot wireless pubblici aperti è una cattiva idea per la sicurezza dei dati. Una pessima idea. Quando ti unisci a una rete Wi-Fi aperta, i tuoi dati vengono inviati attraverso l'aria in un modo che è molto facile per chiunque altro su quella rete a fiutare, rubare e persino prendere il controllo di.

Quindi, Orbitz ha riversato i fagioli, alcuni di loro, e dice che in sostanza up-sells alle persone basate su quale browser usano. Il sito ha dichiarato al Wall Street Journal (richiesta la sottoscrizione) che ha scoperto che gli utenti Mac tendono a pagare il 30 percento in più per le camere d'albergo.

Assistere a Defcon e Black Hat può farti sentire un po 'come un cervo in una foresta piena di cacciatori. Con le unità USB infette da virus, lo sniffing della rete Wi-Fi, i badge con i microfoni incorporati e persino gli esperti di sicurezza che vengono violati, sembra che sia solo una questione di tempo fino a quando il tuo numero non viene visualizzato se non stai attento.

Ho già menzionato in precedenza come trovare le scorciatoie di Gmail e Lexy Savvides ha recentemente contrassegnato molte delle migliori scorciatoie per Windows. C'è anche un'ottima app per Mac che ti aiuterà a imparare quasi tutte le scorciatoie da tastiera esistenti in ogni parte del software Mac. S

Se stai leggendo questo, è molto probabile che le tue informazioni personali siano disponibili al pubblico. E per "pubblico" intendo tutti ovunque. Per riportare a casa questo punto, ti do la mostra A: All'inizio di questa settimana, Facebook è stata messa sotto accusa quando è stato rivelato che i dati di oltre 50 milioni di utenti di Facebook si sono fatti strada nelle mani della Cambridge Analytica con sede nel Regno Unito, che secondo come riferito per indirizzare meglio gli annunci politici per la campagna Trump durante le elezioni presidenziali del 2016. M

Ora gioca: guarda questo: assicurati la tua casa rendendola intelligente 9:09 Nota dell'editore: Il problema con il video del sito è stato risolto. Grazie per la vostra pazienza. Nota dell'editore : Stiamo riscontrando alcune difficoltà tecniche con la versione del sito dell'episodio di questa settimana, quindi sto utilizzando la versione di YouTube mentre affrontiamo il problema.

Il tuo numero di cellulare è una delle tante informazioni personali che vengono acquistate e vendute via Internet. La scheda informativa Privacy Rights Clearinghouse sulla protezione dei record telefonici descrive le attività commerciali che vendono informazioni relative a qualsiasi numero di cellulare fornito dall'utente, incluso il nome e l'indirizzo associato al numero.

Ultimamente si parla molto di app che perdono: Angry Birds e Google Maps sono tra le app per smartphone accusate di informare il governo su chi sei e su cosa hai fatto, come ha riferito Nick Statt lo scorso mese. Storie correlate Aggiungi una barra della batteria nella parte superiore dello schermo Android con Energy Bar Jelly Bean si riversa sul 60% dei dispositivi Android Cinque modi in cui sono sopravvissuto al passaggio da iPhone ad Android Eresia

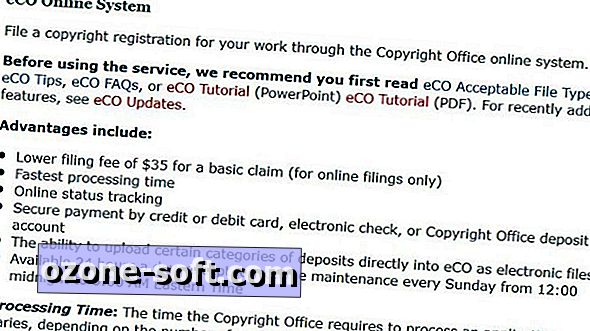

"Going viral" è un sicuro segno di successo per un video, un'immagine o un altro post su un servizio di condivisione Web. Ma cosa succede quando qualcuno inizia a fare soldi dall'uso non autorizzato della tua creazione? Stabilisci il tuo copyright sul materiale che crei nel momento in cui lo pubblichi.

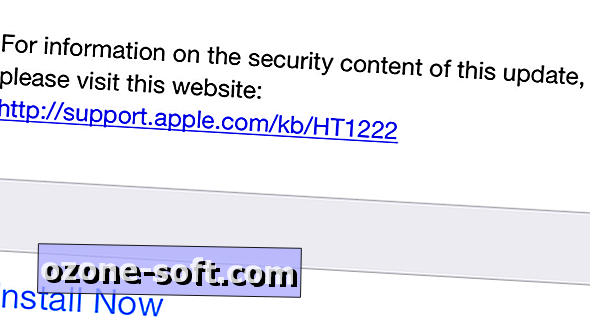

Prendi i tuoi dispositivi iOS e OS X: questo è un aggiornamento per la sicurezza che non puoi permetterti di ignorare. Secondo uno studio di Chitika pubblicato ieri, solo il 25, 9% degli utenti ha aggiornato il proprio sistema operativo con una correzione di bug che impedisce a terzi di intercettare e manipolare l'attività su un dispositivo iOS.

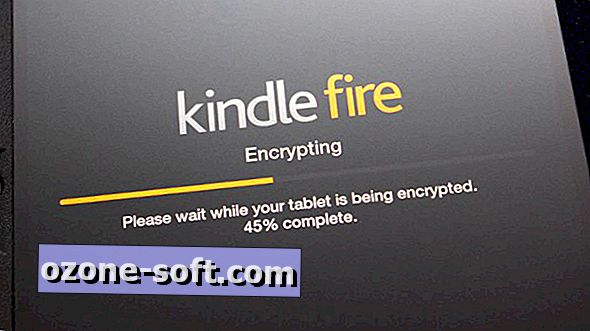

La crittografia dei dispositivi può essere un ottimo modo per proteggere i tuoi dati nel caso in cui cada nelle mani sbagliate. Per molti utenti, tuttavia, può essere eccessivo e di solito c'è un calo di prestazioni in un dispositivo che è stato crittografato. L'utilizzo di un codice PIN per bloccare il dispositivo è di solito un deterrente efficace e strumenti software come Trova il mio iPhone e Gestione dispositivi Android possono aiutare a tracciare, bloccare o cancellare i dispositivi persi. Sfo

Gli utenti di Netflix ricevono e-mail false che comunicano che il loro account è stato sospeso e che richiedono loro di chiamare un numero verde per riottenere l'accesso. La finta persona di supporto di Netflix / Microsoft li ingannano dando accesso criminale al proprio computer, come spiega la Fox Van Allen di Techlicious.

Con le vacanze qui e altri gadget, oggetti e oggetti casuali in arrivo, è un buon momento per pensare a come creare un inventario di tutti i tuoi oggetti. La creazione di un inventario rende più semplice il processo di sostituzione degli articoli tramite la compagnia assicurativa, nel caso in cui dovessi mai cadere vittima di un disastro naturale o di un'irruzione.

A volte sembra che dovrei rispondere al mio telefono chiedendo, "Cosa stai vendendo?" Anche se i numeri di casa e di cellulare sono stati aggiunti al registro di non chiamare della Federal Trade Commission non appena li abbiamo ricevuti, persistono le chiamate di disturbo non richieste. Questo perché il registro del governo blocca solo i telemarketing, e non tutti.

L'insetto Heartbleed non si chiude. Quando Google ha annunciato di aver rattoppato i suoi servizi chiave, ha anche menzionato che Android non è stato influenzato, con una (grande) eccezione: i dispositivi con Android 4.1.1. La buona notizia è che Google ha già inviato una patch ai suoi partner Android. L

Molta attenzione è stata prestata questa settimana al buco di sicurezza di Heartbleed che ha colpito centinaia di migliaia di server Web. Leggi lo scrittore dello staff Richard Nieva spiega come puoi proteggerti dal bug Heareded. In poche parole, la migliore protezione è quella di modificare le password Web.

Chi può ricordare le innumerevoli password del sito Web che ci viene chiesto di inserire nelle nostre scatole per il cervello in eccesso? E come ci assicuriamo che non cadano nelle mani dei ladri? Una risposta è quella di passare a Password Manager LastPass, un servizio che crea un ID sicuro sul tuo computer che ricorderà le tue password e ti collegherà facilmente ai tuoi siti preferiti. Og

L'insetto Heartbleed è serio. Disclosed meno di due giorni fa, il bug Heartbleed ha inviato siti e servizi su Internet in modalità patch. Per una spiegazione approfondita di cosa sia esattamente Heartbleed, e cosa fa, leggi questo post dal nostro Stephen Shankland. In sostanza, il bug potenzialmente esposto il tuo nome utente e password su siti come Facebook, Google, Pinterest e altro ancora.

Alcuni allegati alle e-mail sono più sensibili di altri, proprio come alcuni destinatari di e-mail sono più responsabili di altri. L'estensione Chrome docTrackr consente di crittografare gli allegati Gmail, impostare le autorizzazioni e distruggerli da remoto. Inoltre ti avvisa quando un destinatario apre o stampa un allegato, quindi puoi chiamare shenanigans la prossima volta che il tuo amico volubile afferma di non aver ricevuto un allegato.

Se sei un utente di Facebook che non si è mai preso la briga di modificare le impostazioni di privacy predefinite del servizio, non sei da solo. Nel maggio 2012, Lance Whitney ha riferito su uno studio di Consumer Reports che ha rilevato che milioni di utenti di Facebook non utilizzano, o non sono nemmeno a conoscenza, i controlli sulla privacy del servizio.

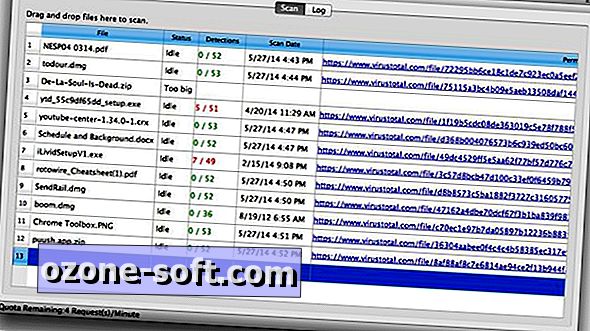

È diventato più semplice per gli utenti Mac scansionare file sospetti. Ieri Google ha rilasciato una versione di VirusTotal Uploader per Mac, un'utility che consente di trascinare e rilasciare i file per analizzare il malware sospetto con oltre 50 app antivirus. Chiunque può utilizzare il sito Web VirusTotal per caricare e scansionare un file, ma l'app Uploader di VirusTotal offre funzionalità di trascinamento della selezione. Er

Facebook offre diversi strumenti e impostazioni attraverso i quali puoi salvaguardare la tua privacy. Ma spetta a te controllare il tuo destino socialmente collegato. Giovedì, Facebook ha ottimizzato l'opzione predefinita per i nuovi membri in modo che gli aggiornamenti siano condivisi solo con gli amici e non con il pubblico.

eBay chiede agli utenti di cambiare le loro password in seguito a un attacco di sicurezza che ha compromesso un database con password utente. Quindi, come e dove cambi la tua password? La home page di eBay ora mostra un avviso di aggiornamento password con un link "Ulteriori informazioni" su un'altra pagina che spiega cosa è successo.

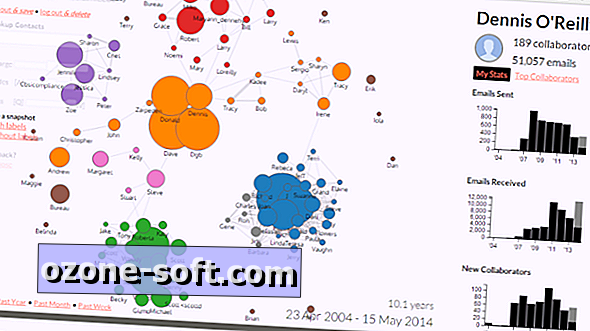

I tuoi metadati dicono molto di te. Quando ho eseguito 10 anni di messaggi Gmail tramite lo strumento di visualizzazione dei metadati di Immersion email di MIT Media Labs, l'immagine risultante (mostrata sopra) prevedeva relazioni con i miei frequenti corrispondenti con un'incredibile precisione

La maggior parte di noi fa tutto il possibile per evitare di entrare in contatto con malware. Andrew Brandt trascorre le sue giornate di lavoro attirando la roba. Come direttore della ricerca sulle minacce di Blue Coat Systems, Brandt utilizza un server Internet "honey pot" destinato a catturare i fornitori di malware in atto

Se non stai usando l'autenticazione in due passaggi, dovresti esserlo. Mi rendo conto di quanto possa sembrare una seccatura all'inizio, ma alla fine la sicurezza dovrebbe essere la tua massima priorità quando si tratta dei tuoi account online. Siamo sinceri: l'accesso a un account tramite l'autenticazione in due passaggi richiede più tempo rispetto al normale accesso.

Quanto è grave l'epidemia di furti di smartphone? George Gascon, procuratore distrettuale di San Francisco, accusa le compagnie telefoniche di approfittare dei telefoni rubati, come ha riferito Michael Scherer il mese scorso sul sito di Time's Swampland. Gascon è uno dei più importanti funzionari delle forze dell'ordine che richiedono che i vettori debbano implementare tecnologie che disattivano permanentemente i telefoni rubati. È

La tecnologia non solo complica le nostre vite , ma fa anche un numero sulla nostra morte . Immagina la sfida di contabilizzare tutte le tue risorse digitali una volta che ti sei trasferito a Buffalo. Anche se consideri la tua e-mail, i messaggi di testo e i post dei social media usa e getta, probabilmente hai archiviato foto, video e documenti molto personali su uno o più servizi Web.

Non è un segreto che qualsiasi informazione fornita a un servizio di Google non è un segreto. Quando Google ha cambiato i suoi termini di servizio lo scorso anno, la società ha concesso a se stessa ea qualsiasi altra azienda la possibilità di accedere in modo completo e senza restrizioni alle versioni anonime (speriamo) di tutti i messaggi inviati e ricevuti tramite Gmail, tutti i file caricati su Google Drive e tutti i termini che inserisci nella casella di ricerca di Google. Co

Potresti essere stato uno dei tanti utenti di Facebook contattati dalla compagnia la scorsa settimana a proposito della scomparsa delle impostazioni di ricerca "Chi può cercare il tuo nome per nome". La e-mail di Facebook che annuncia l'interruzione della funzione continua a spiegare come limitare le informazioni che condividi sul servizio.

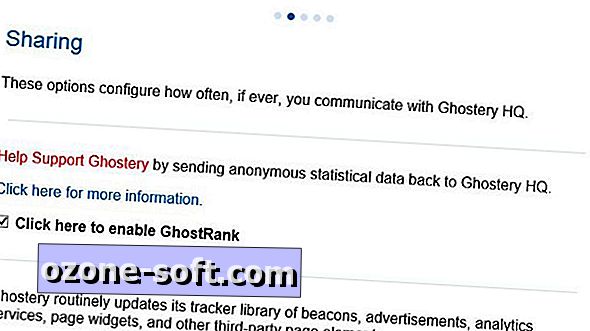

Se chiedi alle persone ciò che preferisce di meno su Internet, i tre elementi in cima alla loro lista di reclami saranno probabilmente tracker, annunci e virus. Anche se potresti non essere in grado di eliminare questi e altri fastidi Web, puoi ridurre al minimo il loro effetto sulla tua navigazione tramite tre componenti aggiuntivi gratuiti per Firefox, Google Chrome e Internet Explorer: Ghostery, Adblock Plus e Web of Trust.

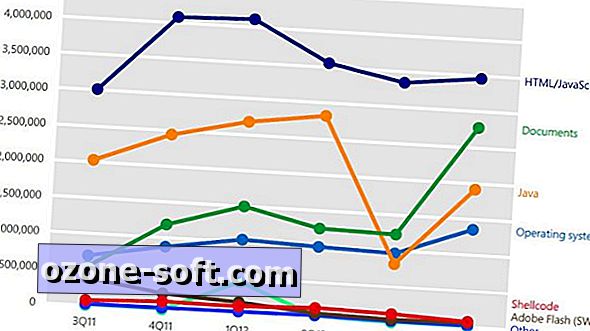

Come le loro controparti nel mondo reale, i criminali informatici sono sempre alla ricerca di vulnerabilità che possono sfruttare. Invece di una finestra aperta o di un portafoglio non presidiato, i fornitori di malware guardano ai buchi nel software che consente loro di installare i loro payload spiati e rubati sui computer degli utenti ignari.

Quando è iniziato, non avevo intenzione di lasciare Google. Come ho descritto in un post dello scorso giugno, il mio indirizzo Gmail generico era diventato più difficile di quanto valesse, quindi sono passato a un altro servizio di Webmail. Ora l'indirizzo Gmail è solo in ricezione. Allo stesso modo, a luglio ho testato due servizi gratuiti che consentono di crittografare i file archiviati su Google Drive, che non supporta la crittografia. P

Microsoft ha offerto un processo di verifica in due passaggi (2FA) dall'inizio del 2013. Conosciuto anche come autenticazione a due fattori o autenticazione in due passaggi, il processo rafforza la sicurezza dell'account richiedendo l'immissione della password (passaggio 1), quindi un codice di sicurezza (passo 2)

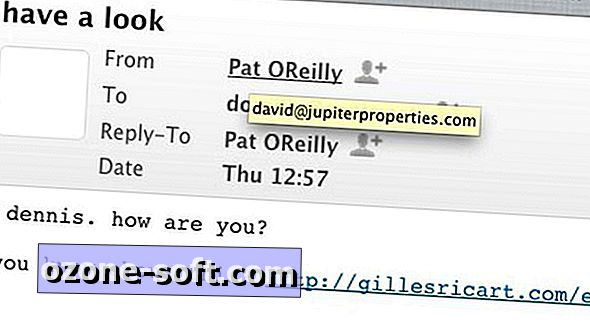

Una o due volte alla settimana una truffa di phishing elude i filtri dei miei servizi di posta elettronica e atterra in una delle mie caselle di posta. Di solito un nome familiare appare nel campo Da e qualcosa come "Dai un'occhiata" o "Cosa ne pensi di questo?" è nella riga Oggetto.

Di solito non sai che la tua e-mail è stata compromessa fino a quando un amico ti fa sapere, a quel punto hai già inviato a decine di amici, familiari e colleghi un link a un "video davvero bello" che hanno " per vedere ora! " È imbarazzante. È imbarazzante. Chiederai "Perché io?&quo

La funzione del sensore di impronte digitali sull'iPhone 5S, chiamato Touch ID, è un comodo strumento di sicurezza che rende più semplice lo sblocco dell'iPhone, rispetto all'uso di un codice PIN a 4 cifre. Consente inoltre gli acquisti da iTunes e dall'App Store senza dover digitare la password dell'ID Apple.

Nota dell'editore : questo post fa parte di una serie in corso. Per le altre parti, controlla la sezione relativa alle storie. Se fossi preoccupato dopo aver letto il recente rapporto di CNET che la maggior parte dei router domestici può essere facilmente hackerata, non ti biasimo. Lo studio è sembrato minaccioso, ma la buona notizia è che la vostra rete è probabilmente molto meno suscettibile di quanto suggerisce la relazione. E

Insieme alla revisione del design di Facebook arrivano una serie di nuove impostazioni sulla privacy che possono proteggere le informazioni che preferiresti mantenere private e impedire a terze parti di accedere alle tue informazioni. Nella classica modalità Facebook, queste importanti impostazioni sono nascoste sotto un sito di nuova progettazione, rendendo difficile agli utenti il controllo dei loro dati. Dop

Le recenti rivelazioni della sorveglianza del governo USA sulle nostre attività telefoniche e su Internet hanno aumentato l'interesse per i servizi che promettono di non raccogliere o condividere le nostre informazioni personali. Uno di questi è DuckDuckGo, un motore di ricerca incentrato sulla privacy che ha visto il suo traffico saltare da quando, all'inizio di questo mese, si sono verificate le notizie del programma di sorveglianza elettronica PRISM della National Security Agency.

Una delle misure di sicurezza informatica più semplici e sicure disponibili sta diventando gradualmente comune. L'autenticazione a due fattori aggiunge uno strato di protezione al metodo standard di password dell'identificazione online. La tecnica è semplice, relativamente veloce e gratuita.

Le auto di oggi sono piene di un sacco di tecnologia dashboard: navigazione GPS per guidare l'utente, connessioni dati che aumentano la sicurezza e la praticità, i sistemi di chiamata vivavoce Bluetooth per tenervi in contatto con le persone importanti della vostra vita. Ma nessuno vuole inserire manualmente il proprio indirizzo di casa alla fine di ogni giorno o memorizzare ogni numero in una rubrica, quindi per lavorare senza problemi, questa tecnologia memorizza un bel po 'di dati personali. All

Il tasso di adozione dei dispositivi mobili continua a salire, con Android all'avanguardia. Il sistema operativo open-source guidato da Google è ora presente in più della metà di tutti gli smartphone. In effetti, la società di ricerca Strategy Analytics ha rilevato che l'81, 3 percento, o 204, 4 milioni di smartphone venduti nel terzo trimestre del 2013 erano alimentati da Android. Qu

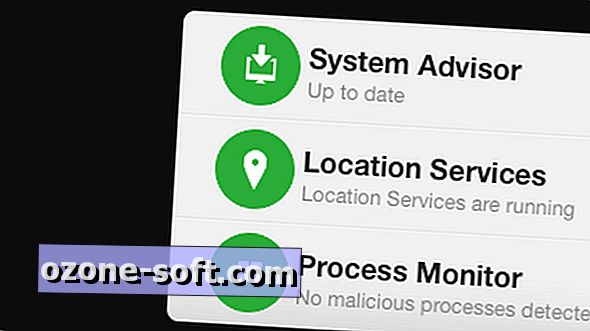

I rischi per telefoni e tablet Android da malware o software scritti con "intenzioni malevole" stanno aumentando rapidamente. Queste minacce si moltiplicano più velocemente dei gremlins in una piscina, quindi come proteggi il tuo dispositivo dalle cattive azioni del malvagio? Proprio come su computer Windows, il malware può rubare informazioni sulla carta di credito e elenchi di contatti.