Se eri da qualche parte vicino a Internet negli Stati Uniti il venerdì, probabilmente hai notato che molti dei tuoi siti Web preferiti sono rimasti indietro per gran parte della giornata. Ora gli esperti dicono che è tutto perché migliaia di dispositivi, come i DVR e le videocamere collegate al web, sono stati violati.

Una volta che gli hacker avevano il controllo su questi dispositivi, li hanno manipolati per inviare un numero enorme di richieste a una società che serve i siti Web per Netflix, Google, Spotify e Twitter. Quando il traffico è diventato troppo difficile da gestire, i siti si sono bloccati. Era un attacco della vecchia scuola - spesso chiamato attacco denial of service distribuito, o DDoS - alimentato dalla nuova rete di dispositivi chiamata Internet delle cose.

Gli esperti di sicurezza hanno avvertito per alcuni anni che i dispositivi connessi a Internet sono suscettibili di pirateria informatica. Semplicemente non sapevano esattamente cosa potevano fare gli hacker una volta penetrati nel televisore, nel frigorifero o nel termometro collegato, ad esempio. (Oltre a qualche hack inquietante sui baby monitor, cioè.)

Ora abbiamo la nostra risposta, ed è peggiore di quello che gli esperti hanno immaginato. Concentrandosi su telecamere di sicurezza e DVR che registrano filmati in aziende al di fuori degli Stati Uniti, gli hacker hanno creato un esercito di dispositivi per distruggere grandi blocchi di Internet.

Non è colpa di tutti i produttori di dispositivi. I siti web e i servizi dovranno adattarsi e fare di più per evitare che attacchi come questi siano così efficaci se vogliamo mantenere attivo Internet.

Ecco un suggerimento sul perché i dispositivi sono così facili da hackerare e su come gli hacker li hanno trasformati in un esercito di zombi che ha attaccato internet.

Come i dispositivi connessi a Internet sono facilmente presi in consegna

I DVR e le telecamere di sicurezza sono connessi a Internet. Questo è apposta, ovviamente. Questa funzione consente agli utenti di accedervi da remoto, insieme a tutti gli altri utenti che devono entrare. È ciò che consente agli utenti di effettuare il check-in su telecamere di sicurezza quando nessuno è a casa o in azienda e cosa consente ai produttori di aggiornare il software del dispositivo senza effettuare una chiamata.

Ma questa funzionalità è anche una specie di bug. I dispositivi nella cosiddetta Internet delle cose sono stupidi: è facile connettersi da remoto praticamente a chiunque, non solo a coloro con cui si desidera condividere l'accesso.

Se qualcosa è connesso a Internet, ha un indirizzo IP. Se qualcosa ha un indirizzo IP, può essere trovato sui motori di ricerca come Google e Shodan, un registro ricercabile di indirizzi IP con informazioni sul dispositivo connesso. Gli hacker possono trovare centinaia o migliaia di DVR e telecamere hackerabili semplicemente inserendo alcuni termini di ricerca. Quindi, cercano di entrare ...

In che modo gli hacker possono penetrare nei tuoi dispositivi

I dispositivi connessi a Internet sono spesso dotati di password predefinite. Pensi di essere l'unico il cui nome utente e password sono "admin" e "admin"? Molti, se non la maggior parte, i produttori di dispositivi non richiedono di impostare un nome utente e una password univoci, così tante persone finiscono per attaccarsi ai valori predefiniti.

Gli hacker possono trovare un elenco di DVR vulnerabili sui motori di ricerca e provare quella password predefinita. Se non l'hai mai cambiato, sono dentro

Ma anche se cambi queste impostazioni predefinite, gli hacker hanno altre opzioni. I metodi avanzati che utilizzano i servizi denominati SSH e telnet consentono agli hacker di penetrare nel tuo dispositivo, poiché la modifica della password nell'app Web del dispositivo non cambia necessariamente la password codificata nel dispositivo.

Così, mentre la telecamera stava memorizzando video di sicurezza per prevenire il crimine, gli hacker erano silenziosamente forzati a entrare nel DVR e ad aggiungerli al loro esercito di soldati in attacco.

Quindi, come ha fatto una telecamera a smettere di Twitter?

Per rilevare le telecamere, gli hacker hanno inserito Mirai, un software dannoso che consente ai malintenzionati di usare almeno 100.000 dispositivi come soldati nel suo esercito di zombi. Questo è secondo Flashpoint, una società di sicurezza informatica che ha monitorato la proliferazione di Mirai attraverso l'Internet delle cose da quando è stata utilizzata per la prima volta in un massiccio attacco a settembre.

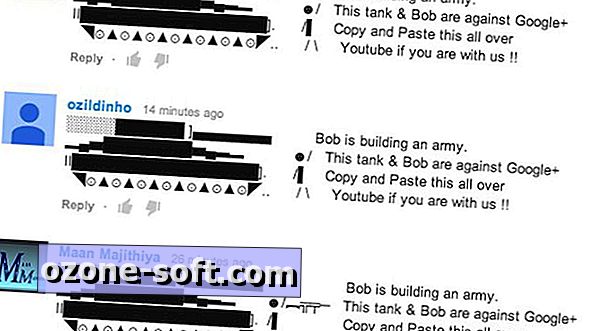

Il nome tecnico di questo esercito di zombi è una botnet e gli hacker li hanno fatti fuori dai computer per molto tempo.

Ora che gli hacker possono creare botnet dall'internet delle cose, hanno uno strumento più potente per attuare attacchi come quello che è successo venerdì. Hanno utilizzato la botnet per inviare tonnellate e tonnellate di richieste di posta indesiderata a Dyn, una società che gestisce il traffico Web per tutti i siti Web interessati. Dyn non ha potuto risolvere le buone richieste dal cattivo, e di conseguenza gli utenti di Internet in molte parti degli Stati Uniti sono stati tagliati fuori da un certo numero di siti web.

Ora sai come un esercito di DVR e telecamere ti ha tenuto lontano da Reddit per gran parte del venerdì. Non sappiamo ancora chi siano gli hacker e cosa faranno dopo. Resta inoltre da vedere come i siti web cambieranno le loro abitudini per prevenire interruzioni come quelle che abbiamo visto venerdì.

Per quanto riguarda i produttori di dispositivi connessi a Internet, c'è stato uno sviluppo interessante. Lunedì, il produttore di telecamere collegate Xiongmai ha detto che rilascerà un richiamo dei suoi dispositivi catturati nell'esercito di botnet che ha attaccato Dyn venerdì, secondo la Reuters.

Se più aziende seguiranno l'esempio, potrebbe dare ai produttori più motivi per bloccare la sicurezza informatica sui loro dispositivi prima di metterli in vendita.

Lascia Il Tuo Commento