La CIA può essere equipaggiata con un arsenale di strumenti di hacking che possono dargli accesso al tuo telefono, computer e altri dispositivi, secondo un rapporto di CBS News.

(Divulgazione: CNET fa parte di CBS Interactive, di proprietà di CBS.)

Ma cosa sta succedendo davvero?

Aggiornato l'8 marzo alle 14:40. PT con dichiarazione CIA.

Che cosa ha pubblicato WikiLeaks?

WikiLeaks, l'organizzazione nota per aver perso dati governativi altamente sicuri, ha pubblicato una serie di documenti che espongono le tattiche che la CIA utilizza per hackerare nei nostri dispositivi. WikiLeaks ha rilasciato più di 8.700 documenti e file - nome in codice "Vault 7" - martedì, che dice fanno parte di un archivio CIA. Non abbiamo ancora verificato in modo indipendente le informazioni.

Secondo WikiLeaks, la CIA ha perso il controllo di un archivio che dettaglia i modi in cui hackera i dispositivi. L'archivio è arrivato nelle mani di "ex hacker e appaltatori del governo degli Stati Uniti in modo non autorizzato, uno dei quali ha fornito WikiLeaks con porzioni dell'archivio".

Cosa devo sapere?

Ecco il TL; DR: Se le informazioni di WikiLeaks esposte sono accurate, la CIA può essere equipaggiata con una varietà di strumenti che consentono di hackerare il telefono, la smart TV (una specie di altro in seguito), il computer e il router. In pratica sono tutte le cose che possiedi che sono connesse a Internet.

Si scopre che gli strumenti della CIA possono essere utilizzati per leggere messaggi crittografati inviati su app altrimenti sicure come WhatsApp, Signal e Telegram.

Come ha risposto la CIA?

La CIA non ha confermato o negato se i documenti di Wikileaks sono reali, ma ha suggerito che, anche se lo fossero, è un po 'come, sai, il lavoro della CIA di spiare le persone - almeno quelle al di fuori degli Stati Uniti.

Secondo le parole della CIA, tramite CBS News:

"Non abbiamo commenti sull'autenticità dei presunti documenti di intelligence rilasciati da Wikileaks o sullo stato di qualsiasi indagine sulla fonte dei documenti, ma ci sono diversi punti critici che vorremmo esprimere:

La missione della CIA è di raccogliere in modo aggressivo l'intelligence straniera all'estero per proteggere l'America da terroristi, stati nazione ostili e altri avversari. È compito della CIA essere innovativi, all'avanguardia e la prima linea di difesa nel proteggere questo paese dai nemici all'estero. L'America non merita niente di meno.

È anche importante notare che alla CIA è vietato legalmente condurre una sorveglianza elettronica indirizzando gli individui qui a casa, compresi i nostri colleghi americani, e la CIA non lo fa. Le attività della CIA sono soggette a rigorosa supervisione per garantire che siano pienamente conformi alla legge e alla Costituzione degli Stati Uniti.

Il pubblico americano dovrebbe essere profondamente turbato da qualsiasi divulgazione di Wikileaks progettata per danneggiare la capacità della comunità di intelligence di proteggere l'America contro terroristi e altri avversari. Tali divulgazioni non solo mettono a repentaglio il personale e le operazioni degli Stati Uniti, ma forniscono anche ai nostri avversari strumenti e informazioni per farci del male. "

Che tipo di dispositivi può incidere la CIA?

Se il report è vero, la CIA può hackerare dispositivi come:

- Telefoni Android

- iPhone

- Router

- Computer Windows e Linux

- Computer Mac

- Smart TV (questo è incerto - vedi "Cosa è l'Angelo piangente?" Per altro)

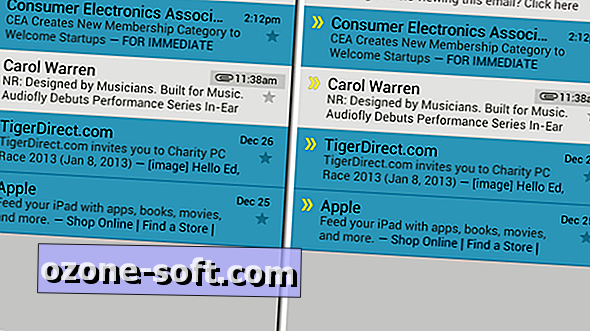

La CIA può davvero leggere tutti i miei messaggi privati di WhatsApp (e di altre app)?

La discarica dei dati di WikiLeaks suggerisce che, sì, la CIA potesse leggere i tuoi messaggi privati prima ancora che fossero crittografati. Ma di nuovo, questo è se le informazioni sono reali. Non lo sappiamo ancora.

Ma pensavo che WhatsApp, Signal e altre app crittografassero i miei messaggi?

Queste app utilizzano la crittografia, ma è inutile se la CIA può hackerare il tuo telefono . Se si rompe il sistema operativo, non è necessario rompere l'app.

Il sistema operativo mostra cosa c'è sullo schermo, ti ascolta digitando o dettando parole e acquisisce i dati originali non criptati. Se il software, come il presunto software di hacking della CIA, può accedere al telefono a quel livello privilegiato, non importa se i dati vengono crittografati a riposo (memorizzati su disco / memoria flash) o in volo (inviati su una rete).

Una cosa di cui non siamo sicuri è che le versioni di Android di Google, iOS di Apple, Mac OS X e software di smart TV e altri sistemi operativi, incluso Microsoft, potrebbero essere state violate.

Come ha fatto la CIA a hackerare questi dispositivi?

Non esiste un singolo metodo che la CIA usi per hackerare i dispositivi connessi a Internet. Secondo il rapporto, l'agenzia di intelligence utilizza una combinazione di malware, virus, trojan e exploit zero-day (buchi di sicurezza di cui un produttore non è ancora a conoscenza, e quindi non può facilmente patch) per ottenere l'accesso a questi dispositivi.

Ciò significa che dispositivi come il mio telefono e la smart TV non sono sicuri?

Non siamo ancora sicuri. Stiamo attivamente contattando le aziende menzionate nei documenti di WikiLeaks e aggiorneremo questa notizia man mano che le notizie si svilupperanno. Finora, Apple, Google e Motorola si sono rifiutati di commentare.

I documenti rappresentano solo tre anni di presunti dati. Non sappiamo come si è evoluto questo programma o se è continuato dopo la vita dei documenti rilasciati da WikiLeaks. Samsung ha dichiarato di essere a conoscenza del rapporto WikiLeaks e di esaminare con urgenza la questione.

Ecco cosa dice un esperto di sicurezza, il cui background include anni di hacking degli iPhone, dice:

Lascia Il Tuo Commento