All'inizio di questa settimana, il produttore di software tedesco Ashampoo ha avvertito gli utenti dei propri prodotti che i server dell'azienda erano stati violati e che alcuni degli indirizzi e-mail degli utenti erano stati rubati. (Elinor Mills di CNET descrive la violazione nel suo blog InSecurity Complex.)

Ashampoo non ha rivelato il numero di indirizzi persi, ma la violazione probabilmente impallidisce rispetto agli indirizzi di posta elettronica esposti nella massiccia hack dei server del servizio di e-mail marketing Epsilon, che è stato divulgato nella prima settimana di aprile.

I fornitori di malware potrebbero non aver bisogno di hackerare il server di un'azienda per mettere le mani sul tuo indirizzo e-mail. Il ricercatore della sicurezza Samy Kamkar - il famigerato worm Samy MySpace di diversi anni fa - ha recentemente rivelato una tecnica per discernere l'indirizzo di posta elettronica aziendale di quasi tutti, indipendentemente dal fatto che lo abbiano reso pubblico o meno. Jennifer Valentino-DeVries ha descritto il programma in un recente post sul blog Digits del Wall Street Journal.

Kamkar sostiene che lo strumento Peepmail gratuito non è destinato a permettere alle persone di molestare i dirigenti aziendali, ma piuttosto di dimostrare quanto sia facile per gli hacker - o chiunque altro - scoprire l'indirizzo e-mail aziendale di una persona. Mentre non ho provato il programma, Valentino-DeVries riferisce che è stato apparentemente riuscito a scoprire gli indirizzi e-mail non intuitivi che molti dirigenti utilizzano. E i messaggi che lei e i suoi colleghi hanno inviato a questi indirizzi sembravano arrivare ai destinatari.

Gli indirizzi e-mail diventano beni di valore

Nel post di Workers 'Edge del dicembre 2008, ho aggiornato i miei consigli per proteggere la tua posta elettronica. In quell'articolo ho affermato che è più probabile che incontri malware quando visiti un sito Web rispetto a quando apri un'e-mail. Probabilmente questo è ancora il caso, ma i virus trasmessi tramite e-mail rimangono una minaccia, in particolare perché i phisher sono diventati più abili nel mirare ai loro attacchi.

Questo spiega perché gli indirizzi e-mail sono diventati un prodotto così caldo nelle cerchie del malware. La maggior parte delle persone che hanno utilizzato i computer per un certo periodo di tempo sono a conoscenza della minaccia alla sicurezza posta dalla posta elettronica e i fornitori di servizi di posta elettronica hanno migliorato le difese integrate nei loro sistemi per scansionare automaticamente messaggi e allegati per malware e bloccarli o avvisarli utenti quando arriva posta sospetta.

Ma come per molti aspetti della tecnologia, il comportamento negligente degli utenti è l'anello debole della catena di sicurezza. Continuiamo a fare clic sui collegamenti nell'e-mail nonostante ci venga ripetutamente detto di aprire il sito in una nuova finestra e di navigare manualmente nella pagina in questione. Continuiamo a scaricare e ad aprire gli allegati senza garantire che non siano file o script eseguibili, a volte mascherati da immagini innocue o file di testo.

Un po 'di consigli per la sicurezza della posta elettronica che leggo ripetutamente è un avvertimento per aprire gli allegati alle e-mail solo da persone che conosci. Sfortunatamente, gli account di amici, colleghi e colleghi di cui ti fidi potrebbero essere stati violati, quindi anche se ricevi regolarmente allegati dagli utenti e ti aspetti un file da loro, devi comunque scaricare e aprire il file con cautela.

Il modo sicuro per aprire i file allegati

Come ho già detto, quasi tutti i servizi e i programmi di posta elettronica eseguono automaticamente la scansione degli allegati per il malware. Allo stesso modo, il software di sicurezza del tuo PC analizzerà i file che hai scaricato prima di aprirli e ti avviserà di file potenzialmente pericolosi prima di permetterti di procedere. Per un ulteriore livello di protezione, fai clic con il pulsante destro del mouse sui file scaricati e scegli l'opzione per eseguire la scansione manuale del file con qualsiasi programma di sicurezza utilizzato.

Apple spiega la funzione di quarantena dei file di Mac OS X sul sito di supporto dell'azienda. Suggerimenti per la sicurezza per i download di file di Windows si trovano sul sito di supporto di Microsoft.

Sfrutta le protezioni integrate di Gmail

Lo scorso novembre ho spiegato come integrare gli account Outlook, Thunderbird, Gmail, Hotmail e Yahoo Mail in modo da ricevere tutta la posta in uno o tutti questi programmi e servizi. Ammetto che duplicare le ricevute di posta in caselle di posta diverse non è per tutti. Ma farlo non solo fornisce backup incorporati dei tuoi messaggi, ma ti consente anche di sfruttare i blocchi di spam e i rilevatori di malware forniti dai vari servizi.

(Un altro vantaggio di una casella di posta elettronica integrata è che se un servizio o un programma non è disponibile per qualche motivo, puoi accedere alla tua posta da un altro.)

I vantaggi di questo approccio sono diventati evidenti quando ho capito che lo spam bloccato nel mio account Gmail veniva consegnato alle altre caselle di posta in arrivo dell'account. Infatti, da quando ho iniziato a utilizzare Gmail come servizio di posta elettronica principale diversi anni fa, raramente ci penso due volte sullo spam, nonostante abbia un indirizzo molto pubblico.

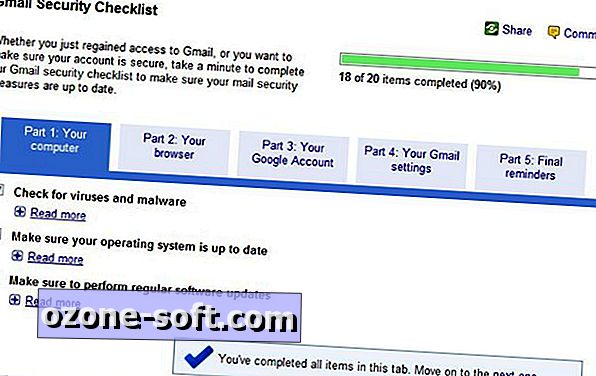

Il sito della Guida di Gmail fornisce una lista di controllo della sicurezza di Gmail in cinque fasi che copre la protezione del PC, del browser, del tuo account Google e di Gmail stesso. La pagina principale di sicurezza di Google offre suggerimenti per l'inoltro e il filtraggio dei messaggi, le impostazioni di recupero dell'account e la garanzia di utilizzare una connessione protetta per impostazione predefinita ogni volta che accedi al tuo account.

La corsa agli armamenti tra fornitori di malware e professionisti della sicurezza informatica continua senza sosta. Le nuove minacce e le nuove minacce alle vecchie minacce continueranno sicuramente. La prima linea di difesa è il nostro stesso comportamento. È un dato di fatto della vita moderna che il nostro uso quotidiano della tecnologia richiede attenzione e cautela con ogni clic e sequenza di tasti.

Lascia Il Tuo Commento