Il 9 luglio, l'FBI chiuderà una rete di server DNS a cui molte persone hanno fatto affidamento per un corretto accesso a Internet. Questi server erano originariamente parte di una truffa in cui un crimine di cittadini estoni sviluppava e distribuiva un pacchetto di malware chiamato DNSChanger, ma che l'FBI aveva sequestrato e convertito in un servizio DNS legittimo.

Questa truffa del malware è stata abbastanza diffusa che persino aziende di terze parti come Google e Facebook e un certo numero di ISP come Comcast, COX, Verizon e AT & T si sono uniti per aiutarlo a rimuoverlo inviando notifiche automatiche agli utenti che i loro sistemi sono configurato con la rete DNS canaglia.

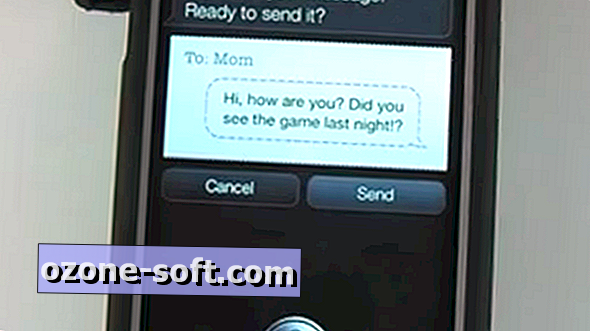

Se hai recentemente ricevuto un avviso quando esegui una ricerca su Google, naviga su Facebook o usi in altro modo il Web che afferma che il tuo sistema potrebbe essere compromesso, allora potresti prendere in considerazione alcuni passi per verificare la presenza del malware sul tuo sistema. Questo può essere fatto in un paio di modi. Per prima cosa puoi controllare le impostazioni DNS nel tuo sistema per vedere se i server che il tuo computer sta usando fanno parte della rete DNS canaglia.

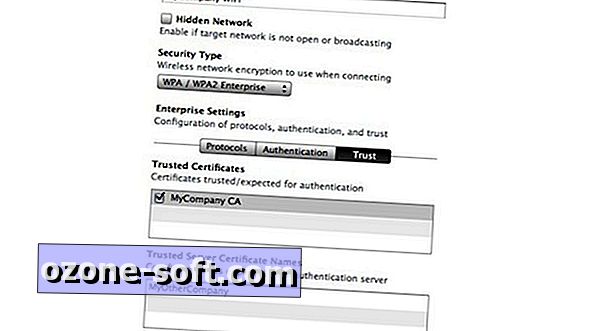

Sui sistemi Mac apri le preferenze di sistema Rete e per ciascun servizio di rete (Wi-Fi, Ethernet, Bluetooth, ecc.), Seleziona il servizio e poi fai clic sul pulsante "Avanzate". Segui questo selezionando la scheda "DNS" e prendendo nota dei server DNS elencati. Puoi anche farlo nel Terminale eseguendo prima il seguente comando:

networksetup -listallnetworkservices

Dopo aver eseguito questo comando, esegui il seguente comando su ciascuno dei nomi elencati (assicurati di rimuovere gli asterischi di fronte ai nomi e assicurati che i nomi siano tra virgolette se vi sono spazi in essi):

networksetup -getdnsservers "NOME SERVIZIO"

Ripetere questo comando per tutti i servizi elencati (specialmente Ethernet e connessioni Wi-Fi) per elencare tutti i server DNS configurati.

Su una macchina Windows (incluso uno di quelli che potresti avere installato su una macchina virtuale), puoi aprire lo strumento della riga di comando (seleziona "Esegui" dal menu Start e inserisci "cmd" o in Windows 7 seleziona "Tutti i programmi" "e quindi scegliere la riga di comando dalla cartella Accessori). Nella riga di comando, eseguire il seguente comando per elencare tutte le informazioni sull'interfaccia di rete, inclusi gli indirizzi IP del server DNS configurati:

ipconfig / all

Dopo aver elencato i server DNS del sistema, inseriscili nella pagina Web del controllo DNS dell'FBI per vedere se sono identificati come parte della rete DNS canaglia. Oltre a cercare e controllare manualmente le impostazioni DNS, sono spuntati numerosi servizi Web che testeranno il sistema per il malware DNSChanger. Il DNSChanger Working Group ha compilato un elenco di molti di questi servizi, che puoi utilizzare per testare il tuo sistema (per quelli negli Stati Uniti, puoi andare su dns-ok.us per testare la tua connessione).

Se questi test si presentano puliti, non hai nulla di cui preoccuparti; tuttavia, se ti forniscono avvisi, puoi utilizzare uno scanner anti-malware per controllare e rimuovere il malware DNSChanger. Dato che il malware è stato bruscamente interrotto nel novembre 2011, le società di sicurezza hanno avuto un ampio margine di tempo per aggiornare le loro definizioni anti-malware includendo tutte le varianti di DNSChanger. Se hai uno scanner di malware e non lo hai usato di recente, assicurati di avviarlo e aggiornarlo completamente, seguito da una scansione completa del tuo sistema. Fai questo per ogni PC e Mac sulla tua rete, e inoltre assicurati di controllare le impostazioni del tuo router per vedere se le impostazioni DNS ci sono quelle corrette dal tuo ISP o sono impostazioni DNS errate.

Se il router o il computer non mostra alcun indirizzo server DNS valido dopo aver rimosso il malware e il sistema non è in grado di connettersi ai servizi Internet, provare a configurare il sistema per utilizzare un servizio DNS pubblico, come quelli di OpenDNS e Google, inserendo i seguenti indirizzi IP nelle impostazioni di rete del tuo sistema:

8.8.8.8

8.8.4.4

208.67.222.222

208.67.220.220

Se dopo il lunedì scopri che non puoi più accedere a Internet, è probabile che il tuo sistema o router di rete sia ancora configurato con i server DNS canaglia e dovrai nuovamente tentare di rilevare e rimuovere il malware dai tuoi sistemi. Fortunatamente il malware non è di natura virale, quindi non si auto-propagherà e reinfetterà automaticamente i sistemi. Pertanto, una volta rimosso e una volta che gli utenti hanno configurato server DNS validi sui loro sistemi, i computer interessati dovrebbero avere un accesso adeguato a Internet.

Storie correlate

- L'FBI affronta la truffa del malware DNSChanger

- Operazione Ghost Fare clic su server DNS per rimanere online fino a luglio

- Il web potrebbe sparire per orde di persone a luglio, avverte l'FBI

- Google avviserà gli utenti dell'infezione da malware DNSChanger

- La nuova variante Trojan di DNSChanger ha come target i router

sfondo

DNS è il "Domain Name System", che agisce come la rubrica di Internet e traduce gli URL human-friendly come "www.cnet.com" nei loro rispettivi indirizzi IP che i computer e i router usano per stabilire le connessioni. Poiché DNS è l'interfaccia tra l'URL digitato e il server di destinazione, il crimine ha creato la propria rete DNS che in gran parte funzionerebbe normalmente, ma consentirebbe anche all'anello di reindirizzare arbitrariamente il traffico di URL specifici a falsi siti Web per il scopo di sottrarre informazioni personali o indurre le persone a fare clic sugli annunci.

L'impostazione della rete DNS canaglia in sé non è sufficiente, dal momento che questa rete deve essere specificata nelle impostazioni di un computer per poter essere utilizzata. A tal fine, il crimine ha creato il malware DNSChanger (noto anche come RSplug, Puper e Jahlav), distribuito come cavallo di Troia e infettato con successo milioni di sistemi PC in tutto il mondo. Una volta installato, questo malware cambierà continuamente le impostazioni DNS per il computer interessato e anche per i router di rete, per indicare la rete DNS canaglia del crimine. Di conseguenza, anche se le persone modificassero manualmente le impostazioni DNS dei loro computer, queste modifiche verrebbero automaticamente ripristinate dal malware sui loro sistemi.

Poiché milioni di utenti di PC sono stati infettati da questo malware, una volta che il crimine è stato abbattuto in un attacco multilaterale del novembre 2011 chiamato Operation Ghost Click, l'FBI e altre autorità governative hanno deciso di non spegnere la rete DNS canaglia in quanto ciò avrebbe immediatamente impedito i sistemi infetti dalla risoluzione degli URL, e quindi avrebbero effettivamente spento Internet per loro. Invece, la rete DNS è stata mantenuta attiva e convertita in un servizio legittimo, mentre gli sforzi sono stati messi in atto per informare gli utenti del malware DNSChanger e attendere che il numero di infezioni a livello mondiale diminuisse.

Inizialmente la rete DNS canaglia era prevista per la chiusura nel marzo di quest'anno; tuttavia, mentre il tasso di infezioni diminuiva significativamente una volta che il crimine era rotto, il numero di computer infetti è rimasto relativamente alto, quindi l'FBI ha prorogato il termine fino al 9 luglio (il prossimo lunedì). Sfortunatamente, anche quando questa scadenza si avvicina, migliaia di sistemi PC in tutto il mondo sono ancora infettati dal malware DNSChanger e quando i server vengono spenti, questi sistemi non saranno più in grado di risolvere gli URL degli indirizzi IP.

Lascia Il Tuo Commento