Un bug è stato scoperto in MacOS High Sierra martedì che consente a chiunque di accedere al tuo computer usando il nome utente "root" senza password.

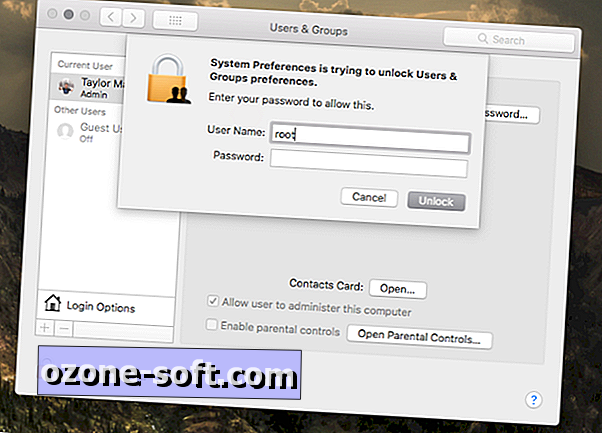

Originariamente portato alla luce su Twitter dallo sviluppatore Lemi Orhan Ergin, il bug è apparso quando hai aperto Preferenze di Sistema e vai su Utenti e Gruppi . Per apportare modifiche in questo menu normalmente è necessaria una password: è necessario fare clic sull'icona del lucchetto nell'angolo in basso a sinistra, che richiede di immettere un nome utente e una password. Grazie al bug, tuttavia, si può semplicemente inserire "root" come nome utente e lasciare il campo password vuoto.

Potrebbe non funzionare per la prima volta, ma provandoti più volte sbloccherai il lucchetto, dando a chiunque l'accesso al tuo computer. Nei nostri test, sono bastati due tentativi per sbloccare il lucchetto e accedere a un account amministratore senza password. Dopo aver usato questo trucco di root in Preferenze di Sistema, siamo stati quindi in grado di accedere a un Mac bloccato selezionando Altro nella schermata di accesso e quindi inserendo "root" e nessuna password.

Mercoledì, Apple ha rilasciato un aggiornamento per la sicurezza per correggere questa vulnerabilità. Apri il Mac App Store e fai clic sulla scheda Aggiornamenti per installare Security Update 2017-001.

Un portavoce di Apple ha rilasciato questa dichiarazione:

La sicurezza è una priorità assoluta per ogni prodotto Apple e purtroppo ci siamo imbattuti in questa versione di MacOS.

Quando i nostri ingegneri della sicurezza sono venuti a conoscenza del problema martedì pomeriggio, abbiamo immediatamente iniziato a lavorare su un aggiornamento che chiude il buco di sicurezza. Questa mattina, a partire dalle 8 di mattina, l'aggiornamento è disponibile per il download e, a partire da oggi, verrà installato automaticamente su tutti i sistemi che eseguono l'ultima versione (10.13.1) di MacOS High Sierra.

Ci scusiamo per questo errore e ci scusiamo con tutti gli utenti Mac, sia per il rilascio di questa vulnerabilità che per la preoccupazione che ha causato. I nostri clienti meritano di meglio. Stiamo verificando i nostri processi di sviluppo per evitare che ciò accada di nuovo.

Prima che questo aggiornamento fosse rilasciato, c'era una soluzione rapida per la vulnerabilità, grazie a iMore: imposta una password per l'utente root sul tuo Mac. Se questo dovesse mai sorgere di nuovo, ecco come farlo.

- Fare clic sul logo Apple nella barra dei menu e selezionare Preferenze di Sistema (o cercarlo in Spotlight).

- Fai clic su Utenti e gruppi .

- Fai clic sull'icona del lucchetto nell'angolo in basso a sinistra.

- Inserisci la password per il tuo nome utente.

- Fai clic su Opzioni di accesso .

- Fai clic su Partecipa o Modifica accanto a Server account di rete.

- Fai clic su Apri Utility Directory ...

- Fai clic sull'icona del lucchetto nell'angolo in basso a sinistra e inserisci di nuovo la tua password.

- Nella barra dei menu, fare clic su Modifica e selezionare Abilita utente root . Se l'utente root è già abilitato, fare clic su Modifica password di root ...

- Immettere una password sicura e inserirla una seconda volta per verificare.

- Clicca OK per finire.

Dopo aver impostato una password di root, l'exploit non funzionerà più, ma ti invitiamo a scaricare l'aggiornamento in ogni caso.

Pubblicata per la prima volta il 28 novembre alle 15:45 PT.

Aggiornamento, 29 novembre 22:23 PT: aggiunta di una dichiarazione di Apple e dettagli sull'aggiornamento della sicurezza rilasciato.

Lascia Il Tuo Commento