Recentemente è stata rilevata una falla nella sicurezza dell'ultima versione di OS X 10.7.3, attraverso la quale la password di un utente può essere scritta in un file di log in testo semplice se quella persona sta utilizzando la vecchia tecnologia legacy di crittografia FileVault dalle versioni precedenti del SO X.

Mentre il buco può essere un problema per un certo gruppo di persone che usano ancora lo schema di crittografia legacy, ci sono molte cose che possono essere fatte al riguardo.

Il buco si è verificato quando un ingegnere del software Apple apparentemente lasciato un flag di debug abilitato nella versione di produzione di OS X 10.7.3, che ha permesso di registrare le password per le persone che utilizzano lo schema di crittografia legacy FileVault legacy.

La vecchia tecnologia FileVault in OS X crittografava la cartella home di un utente e lasciava il resto del sistema non crittografato, ma nella versione Lion del sistema operativo, Apple sostituiva FileVault con un'opzione di crittografia a disco intero soprannominata "FileVault 2." Tuttavia, per la compatibilità Apple supporta ancora il file FileVault legacy abilitato sugli account aggiornati, sebbene qualsiasi nuova abilitazione di FileVault richieda l'uso di FileVault 2.

Questo buco di sicurezza non influirà su alcun utente che abbia acquistato un nuovo sistema con Lion su di esso, o che abbia formattato il suo vecchio sistema e installato Lion fresh. Il buco di sicurezza interesserà solo le persone che sono state aggiornate da Snow Leopard che hanno continuato a utilizzare le impostazioni legacy di FileVault e che hanno quindi effettuato l'aggiornamento all'ultima versione di OS X 10.7.3. Senza questi requisiti, le password per gli account utente non vengono registrate dal bug e sono sicure.

Se il tuo sistema è uno di questi, allora ci sono diverse cose che puoi fare per aggirare questo bug:

- Verifica l'utilizzo di FileVault

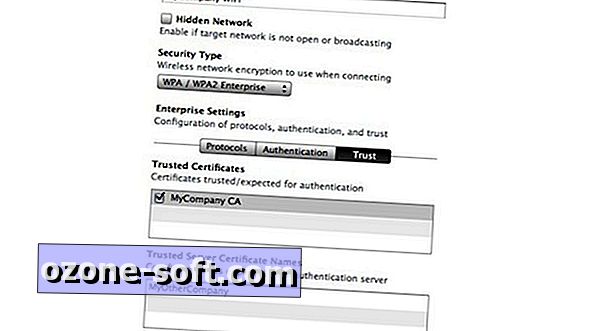

Nel tuo account, vai alle preferenze di sistema "Sicurezza e privacy". Quando si esegue questa operazione, verrà visualizzato un avviso che indica "Stai utilizzando una versione precedente di FileVault" se il tuo account utilizza la tecnologia FileVault precedente. Inoltre, è possibile accedere alla directory Macintosh HD> Users e verificare se eventuali directory home per account diversi dal proprio sembrano file di immagini disco (anziché cartelle). Questo ti consentirà di sapere quali account sul sistema stanno utilizzando la tecnologia legacy di FileVault.

- Disabilita o Aggiorna FileVault

Se un account utilizza FileVault legacy, è possibile disabilitarlo. Per fare ciò, accedere con l'account e accedere alle preferenze del sistema Sicurezza, quindi fare clic sull'opzione per disabilitare FileVault.

È possibile abilitare FileVault 2 sul sistema con FileVault legacy abilitato per account utente specifici; tuttavia, questo non fornirà la protezione completa da questo bug. Mentre l'abilitazione di FileVault 2 impedisce l'accesso alle password registrate da fonti esterne (come l'avvio del sistema in modalità Disco di destinazione o la rimozione del disco rigido), non impedisce ad un altro utente amministratore del sistema di accedere ai registri di sistema e di leggere la password .

- Cambia la tua password

Il passaggio finale dopo aver protetto il sistema, disattivando solo FileVault legacy o abilitando facoltativamente FileVault 2, è quello di cambiare la password. Mentre si può provare a setacciare i registri di sistema per le istanze della vecchia password e rimuoverli, l'opzione più semplice è semplicemente cambiare la password.

Un ulteriore approccio a questo è semplicemente cancellare tutti i registri di sistema, poiché i registri sono file temporanei che verranno sostituiti man mano che si utilizza il sistema e che non sono necessari per l'esecuzione del sistema. Per fare ciò, apri l'utility Terminale (nella cartella / Applicazioni / Utility /) ed esegui i seguenti due comandi:

sudo rm -rf / var / log / *

sudo rm -rf / Library / Logs / *

Questo approccio eliminerà tutti i registri del sistema, che in alcuni casi potrebbero non essere desiderati. Pertanto, è possibile rimuovere in modo più specifico le istanze del file "secure.log" che contengono le password eseguendo invece i seguenti comandi:

sudo rm -rf /var/log/secure.log

sudo rm -rf /var/log/secure.log.*

Questi passaggi sono anche facoltativamente condizionali. Se hai abilitato FileVault 2 a sostituire la versione legacy e sei l'unico utente amministratore del tuo computer, non è necessario cambiare la password in quanto tutti i file in esso contenuti (anche quelli che memorizzano le password come testo normale) saranno crittografati quando si spegne il sistema.

Speriamo che Apple risolva prontamente questo problema con un aggiornamento della sicurezza che chiude il buco di sicurezza dal codice di debug e rimuove anche i file di registro che contengono istanze di password utente.

Lascia Il Tuo Commento